Einleitung

Die „Snort Challenge – The Basics“ ist eine praxisorientierte Lernaufgabe (meist auf Plattformen wie TryHackMe), die sich damit beschäftigt, wie man mit Snort – einem weit verbreiteten Open-Source-Tool für Intrusion Detection und Prevention – Netzwerkverkehr analysiert, Regelwerke schreibt und verschiedene Aufgaben im Bereich Netzwerksicherheit löst. In diesem Artikel erfährst du alles, was du über diese Challenge wissen musst: Was Snort ist, wie Regeln aufgebaut sind, wie typische Aufgaben (“Tasks”) funktionieren, welche Hürden auftreten und wie man sie meistert. Ich werde auch in einer FAQ-Tabelle häufige Fragen beantworten.

Was ist Snort?

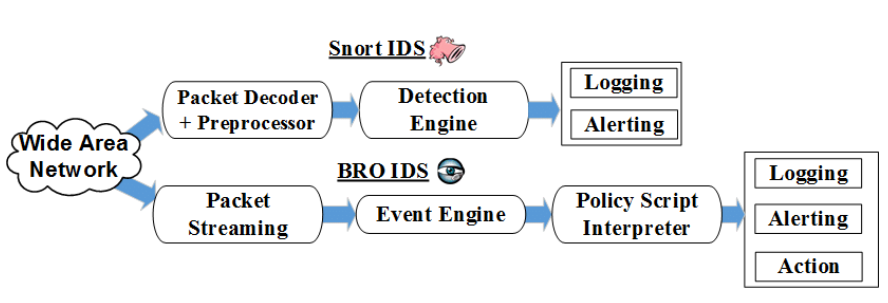

Snort ist ein leistungsfähiges Open-Source-System zur Netzwerküberwachung, das ursprünglich von Martin Roesch entwickelt wurde und heute unter der Schirmherrschaft von Cisco weiterentwickelt wird. GeeksforGeeks+1

Hauptfunktionen:

- Intrusion Detection System (IDS): Snort kann Netzwerkverkehr live überwachen und bei verdächtigen Aktivitäten Alarm schlagen. TryHackMe+2GeeksforGeeks+2

- Intrusion Prevention System (IPS): In bestimmten Betriebsmodi kann Snort auch aktiv Verkehr blockieren, wenn Regeln das verlangen. Cyber Samir+1

- Paket-Logger / Sniffer: Snort kann Pakete mitschneiden und speichern oder direkt anzeigen, um sie später zu analysieren. inf.fu-berlin.de+2GeeksforGeeks+2

Grundlegender Aufbau von Snort-Regeln

Bevor man mit der Snort Challenge – The Basics loslegt, muss man verstehen, wie Regeln (rules) in Snort aufgebaut sind. Die Regeln sind zentral, weil sie definieren, welcher Netzwerkverkehr beobachtet, alarmiert oder blockiert wird. docs.snort.org+1

Ein typisches Regelwerk hat folgende Bestandteile:

| Teil | Bedeutung |

|---|---|

| Action | Was passiert, wenn die Regel greift (z. B. alert, log, drop). docs.snort.org+1 |

| Protokoll | Welches Protokoll betrifft die Regel: TCP, UDP, ICMP etc. inf.fu-berlin.de |

| Quell‑IP & Port | Von wo kommt der Verkehr? Kann auch any sein. git.cnd.dev+1 |

| Ziel‑IP & Port | Wohin geht der Verkehr? Auch oft any. git.cnd.dev+1 |

| Richtungsoperator | Gibt an, in welche Richtung der Verkehr beobachtet wird: ->, <-, <> etc. git.cnd.dev+2Reddit+2 |

| Options / Regelinhalt (Rule Body) | Zusätzliche Bedingungen wie msg:, content:, flow:, sid: (Rule-ID), etc. docs.snort.org+1 |

Überblick über die Snort Challenge – The Basics

Diese Challenge besteht aus mehreren Aufgaben (Tasks), bei denen verschiedene Aspekte von Snort-Regeln und Netzwerkverkehr untersucht werden. Hier sind typische Aufgabenbereiche:

- Writing IDS Rules (HTTP)

Regeln schreiben, um Verkehr über Port 80 (HTTP) zu erkennen und anzuzählen, etc. git.cnd.dev+2cipherssecurity.com+2 - Writing IDS Rules (FTP)

Erfassen des FTP-Verkehrs (oft Port 21), in beide Richtungen (inbound/outbound), mit Snort-Regeln. git.cnd.dev+1 - Writing IDS Rules (PNG)

Erkennung von PNG-Dateien im Datenstrom über passende Inhalte oder Signaturen. git.cnd.dev+1 - Torrent Metafile, Log4j, etc.

Erfassen spezieller Datei‐ oder Protokolltypen oder Verwendung externer Regeln (Regeln aus Community oder „externen Quellen“) z. B. MS17‑010, Log4j. TryHackMe+2git.cnd.dev+2 - Troubleshooting Rule Syntax Errors

Häufige Fehler in der Regel‐Syntax beheben, z. B. falscher Operator, fehlende Semikolons, falscher Port‐Usage etc. git.cnd.dev+1

Typische Werkzeuge & Kommandos

Damit man die Aufgaben bewältigen kann, verwendet man:

- Das

.pcap‑Datei‑Format (Netzwerkverkehr, Mitschnitt) als Input. git.cnd.dev+1 - Snort selbst meist mit Optionen wie

‑c local.rules(Regeldatei),‑r(zum Lesen eines pcap),‑A full(Alert‐Modus),‑l(Logordner), evtl.‑n <Anzahl>um bestimmte Pakete zu betrachten. git.cnd.dev+2Reddit+2 - Regeldatei lokal: z. B.

local.rules. Dort schreibt man eigene Regeln. git.cnd.dev+1

Häufige Stolpersteine & Tipps

Bei der Snort Challenge – The Basics begegnen Lernende oft ähnlichen Problemen:

- Syntax‐Fehler: falscher Operator (

->,<->,<>usw.), vergessene Semikolons, falsche Reihenfolge der Komponenten. - Doppelte Regeln: Regeln, die in beide Richtungen zählen, können das Ergebnis verdoppeln, wenn man zweimal dieselbe Richtung auffängt. Reddit+1

- Richtige Benutzung von

<>vs->:<>bedeutet in beide Richtungen,->nur in eine Richtung. Schon kleine Unterschiede haben große Auswirkungen auf die gezählten Pakete. Reddit+1 - Richtige Pfadangabe & Arbeitsverzeichnis: Wenn man das .pcap oder die Regeldatei nicht im richtigen Verzeichnis hat oder der Pfad falsch ist, funktioniert

snort ‑r … ‑c …nicht korrekt. Reddit+1 - Versionierung & Aktualisierung: Manche Tasks oder pcap-Dateien oder Regeln werden modifiziert, daher veraltete Walkthroughs falsch sein können. cipherssecurity.com+3Reddit+3Reddit+3

Beispiel für eine Regel und ihr Einsatz

Hier ein einfaches Beispiel einer Regel, wie sie in Aufgaben verwendet wird:

alert tcp any any <> any 80 (msg:"All TCP port 80 traffic"; sid:1000001; rev:1;)

alert→ Aktion: alert (Alarm schlagen)tcp→ Protokoll: TCPany any <> any 80→ Quelle beliebige IP/Port, Ziel any IP, Zielport ist 80, in beiden Richtungen (<>)msg:"All TCP port 80 traffic"→ Nachricht, wenn Regel greiftsid:1000001; rev:1;→ eindeutige Regel‐ID und Revision git.cnd.dev

Wenn man dann mit Snort das .pcap file durchläuft, bekommt man Alarme, man zählt, wie viele Pakete erkannt wurden etc. The MasterMinds Notes | Motasem Hamdan+1

Warum ist diese Challenge nützlich?

- Praxisbezogenes Lernen: Man wendet sofort an, was man über Regeln und Netzwerksicherheit gelernt hat.

- Verstehen von Netzwerkverkehr: Man sieht, wie Protokolle und Ports in echten Daten aussehen, wie Pakete aufgebaut sind.

- Fehlerbehebung & Genauigkeit: Man lernt, wie wichtig exakte Syntax ist, und wie kleine Unterschiede (Portrichtung, Operator) großen Einfluss haben.

- Transfer auf reale Szenarien: Wissen, wie man Regeln schreibt, wie man Logs auswertet, ist in echten IDS/IPS Setups wichtig.

FAQs (Häufig gestellte Fragen)

| Frage | Antwort |

|---|---|

| Werde ich die Challenge ohne Vorwissen über Snort schaffen? | Mit etwas Grundwissen über Netzwerkprotokolle und Ports ja, aber es hilft stark, wenn du bereits die Funktionsweise von TCP/UDP, IP, Ports etc. verstehst. |

| Wie läuft das mit dem Zählen der Pakete ab? | Du schreibst eine Regel, führst Snort über die .pcap Datei aus, erzeugst Alarme oder Logs und zählst dann, wie viele Alarme/signifikante Pakete erkannt wurden (z. B. mit grep + wc ‑l). |

| Wie erkennt man, ob eine Regel korrekt ist? | Durch Test: Läuft Snort mit der Regel, erzeugt es die erwarteten Alarme/logs? Stimmen Meldung (msg:), Protokoll, Port, Richtung? Danach: Stimmen die gezählten Pakete mit dem erwarteten Ergebnis? |

| Was tun, wenn mein Ergebnis falsch ist, obwohl ich sicher bin, dass meine Regel stimmt? | Prüfe: Operatoren (<> vs -> etc.), Pfade zur .pcap oder Regeldatei, ob das Arbeitsverzeichnis korrekt ist, ob die Version der Challenge verändert wurde, ob ein Walkthrough veraltet ist. |

| Wie unterscheidet sich Snort 2 vs Snort 3? | In der Regel‐Syntax kleine Änderungen, Anpassungen bei der Konfiguration, evtl. neue oder veränderte Regel‐Optionen. Es ist wichtig, Dokumentation zur verwendeten Version zu lesen. |

Fazit

Die Snort Challenge – The Basics bietet eine hervorragende Möglichkeit, tief in die Grundlagen von Snort einzusteigen: Regel‐Erstellung, Netzwerkverkehrsanalyse, Log‐Auswertung und Fehlerbehebung. Wenn du die Grundlagen verstanden hast – wie Regeln aufgebaut sind, wie man Pakete zählt, wie man syntaktische Fehler vermeidet –, bist du gut gerüstet für komplexere Aufgaben in Netzwerksicherheit und Incident Response.